|

Vera Crypt e Portable Apps. Un semplice sistema per

tutelare i segreti.

I PC sono fra gli strumenti più trafugati o

spiati nelle attività di

intelligence.

Questo perchè nell'informatica ci

sono due principi cardine:

-

Un

file cancellato in realtà resta

in memoria finchè il sistema

operativo non lo sovrascrive.

Se non viene sovrascritto è

recuperabile con appositi

software.

-

Il

sistema operativo e i software

installati nell'hard disk del PC

generano continuamente dei files

di servizio all'insaputa

dell'utente.

Questi files possono svelare informazioni

sensibili. Parliamo di log,

cache, report, index, temp

files, cookies, xml,

impostazioni, thumbnails,

hibernation, paging, memory

dump, chiavi di registro, copie

shadows, backup automatici,

file di recovery, cronologie, preferiti e tanti

altri.

Oggi andemo a vedere uno dei

sistemi più semplici per proteggere la

privacy informatica e per

tutelare i segreti.

1) Procuriamoci una

chiavetta USB (o una

microSD card se vogliamo

ancora più discrezione).

Connettiamo la

chiavetta o la microSD al PC

e formattiamola

in NTSF (no

FAT32, no exFAT).

2) Scarichiamo e installiamo VeraCrypt

Portable freeware nella

cartella principale ('root

dir') della

chiavetta USB o della

microSD card

(non nell'hard disk del PC). VeraCrypt è

l'erede di TrueCrypt,

lo storico software per la

protezione dei dati famoso

per aver resistito ai

tentativi di violazione da

parte delle agenzie

governative di tutto il

mondo. TrueCrypt fu

misteriosamente abbandonato

dal suo sviluppatore per mai precisati

'problemi non risolti'.

Ma pochi anni fa è

stato ripreso in mano da

nuovi sviluppatori, che si

dichiarano

arrabbiati per l'invadenza dei governi nella

privacy dei cittadini.

Nel noto portale

Sourgeforge i nuovi

custodi del progetto mettono in evidenza la

natura 'open

source'

di VeraCrypt. Significa

che chiunque sia in possesso

di adeguate conoscenze può

esaminare il codice sorgente

del software per verificare

che non abbia

delle vulnerabilità.

3) Avviamo

VeraCrypt

Portable con privilegi

di amministratore e

generiamo un 'container' nella

stessa chiavetta USB o

microSD.

Un container

è uno spazio

di memoria criptato. All'interno

del container andremo a memorizzare i software e i

documenti da

proteggere. Consigliamo di

generare un container di

dimensioni non superiori al 70-80% della memoria

totale disponibile.

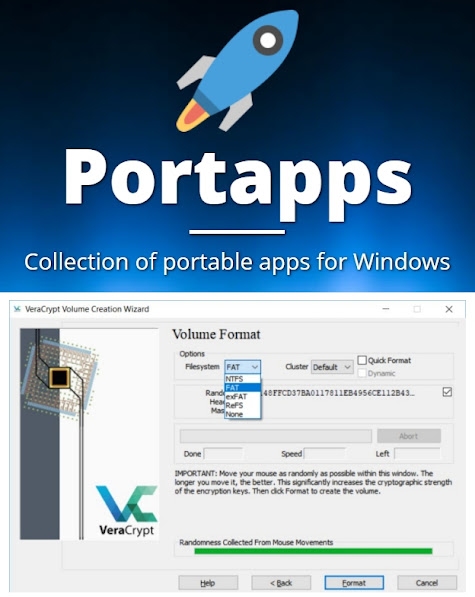

La creazione

del container è guidata da

semplice wizard.

Le impostazioni di

default proposte da

VeraCrypt sono OK. Per l'algoritmo di

criptazione sono

raccomandati AES o AES

Serpent. Ultimo

passo è scegliere

una password sicura. Per testare

la sicurezza della password

vedere ad es. estimated password

cracking times.

4) Nella schermata

principale di VeraCrypt possiamo

ora caricare il nuovo

container.

Tutto è molto semplice.

Quando il container viene

caricato appare un nuovo

disco fra le risorse del PC,

identico ad una

classica memoria esterna rimovibile. In pratica

avremo due dischi esterni

rimovibili: quello 'fisico' della

chiavetta USB o della

microSD e quello corrispondente al

container. Unica

avvertenza è di

scegliere sempre la

stessa lettera di unità del

disco fin dal primo

caricamento del container. Consigliamo

una lettera che di solito

non è mai impegnata in

nessun PC (es. Q: J: K:). Variare

questa lettera dopo il primo

avvio può comportare

problemi per alcuni software, che non riescono

più a trovare il percorso

inizialmente impostato per

il salvataggio dei loro files.

Il sistema di

protezione è pronto. Ora

passiamo alla seconda fase,

cioè andiamo ad

installare alcuni software 'portable'

dentro il container criptato.

I software 'portable'

offrono

importanti vantaggi:

1) Funzionano senza bisogno

di essere installati nell'hard disk del PC.

Nel nostro caso basterà connettere

la chiavetta USB o la

microSD al PC, avviare

VeraCrypt.exe, caricare il

container, entrare

nel container e avviare il

software che ci interessa

(di solito è un file con

estensione .exe, es.

chrome.exe per

navigare in internet).

2) I software portable non

lasciano tracce

significative nell'hard disk

del PC dove

vengono utilizzati.

Per quanto riguarda la

sicurezza va detto che i

software portable sono

spesso delle versioni non

ufficiali delle loro

controparti installabili. Ma

vengono utilizzati da

milioni di utenti, anche

esperti di informatica. Ad

oggi non sono noti problemi

di sicurezza o segnalazioni

da parte degli antivirus. E'

comunque importante evitare

di scaricare dei software

portable da siti hacker, da

link postati nei forum o da

siti poco noti.

3)

I software portable

installati all'interno del

container consentono di

tornare operativi

velocemente in caso di guasto,

smarrimento, distruzione,

sequestro o furto di un PC. Basterà

comprare un nuovo PC o usare

il PC di una persona di

fiducia. In molti casi è

necessario (e comunque

consigliato) usare il

sistema su un PC dove si

dispone di privilegi

amministratore. Ovviamente

dovremo fare periodicamente

una copia di backup

dell'intera chiavetta USB o

della microSD su cloud: questo

ci

consentirà di ripristinare

tutto in pochi

minuti e ovunque ci troviamo.

Quindi dimenticare, perdere

o distruggere la chiavetta

USB o la microSD non potrà

essere un problema, nè per la

riservatezza dei dati

(che sono all'interno di un container

criptato)

nè per il ripristino (che potrà avvenire

in pochi minuti scaricando il backup

del container criptato dal

cloud).

Se, durante l'utilizzo del

sistema, sono stati copiati

temporaneamente dei files

dal container all'hard disk del PC

oppure sono stati eliminati

dei files dall'hard disk del

PC per spostarli nel

container, conviene

cancellare le tracce

lasciate nell'hard disk del

PC avviando un software di

sovrascrittura dello spazio

libero: questo può essere

fatto con

Eraser, disponibile

anche lui in

versione portable.

Dove scaricare i software

portable?

I software portable sono

centinaia. Eccone alcuni disponibili

in PortableApps.com

1) Eraser Portable per

la cancellazione sicura e

definitiva dei files e dello

spazio libero in qualsiasi memoria.

2) CC Cleaner Portable per

rimuovere files di servizio

e files spazzatura su PC (attivare

anche la sovrascrittura

wipe).

3) Filezilla Portable o

WinSCP portable per

trasferire files via

FTP. Al primo

utilizzo verificare che il

file di configurazione WinScp.ini venga

salvato nel container.

4) Firefox portable, Opera

portable,

Chrome portable,

Opera Mail Portable,

Thunderbird Portable per

navigare in Internet e

inviare/ricevere mail. Al primo utilizzo

verificare che i salvataggi

di cronologie, cache,

preferiti, impostazioni,

log, database delle mail, ecc.

avvengano nel container.

5) Fotografix portable, MediaInfo

Portable, VLC portable,

Audacity Portable

per gestire

files multimediali.

6) Notepad ++ Portable, Open

Office Portable e PDF

Xchange Editor Portable per

gestire

documenti.

7)

Team Viewer Portable per

connettersi via

Internet ad un PC o ad un

cellulare Android in

modalità Desktop Remoto

(teleassistenza).

8) Dbeaver Portable per

gestire database.

Ovviamente nel

container bisogna

salvare anche documenti,

foto, file audio e video,

allegati di posta, backup,

database, liste di password,

ecc. evitando se possibile

di trasferirli

temporaneamente nell'hard

disk del PC.

La possibilità che qualcuno

si accorga che su quel PC è

stato usato VeraCrypt è

remota e limitata ad un paio

di chiavi nel registro di

sistema che non svelano

nulla di più.

Resta un ultimo

aspetto: qualsiasi soluzione

per la protezione dei dati

informatici ha ridotta

efficacia se il PC

utilizzato è infetto da

'spyware', cioè un software

nascosto in grado di

intercettare le attività

svolte. Gli spyware (detti

anche trojan o captatori)

consentono infatti di

intercettare i tasti digitati su

tastiera e le attività

informatiche di ogni

tipo. Inclusa la digitazione

delle password, accessi

ai Cloud, ecc. In molti casi

scattano periodicamente

delle foto nascoste della schermata

attiva e possono consentire

addirittura di copiare a

distanza i container

criptati.

Per

limitare il rischio

di intercettazioni da spyware conviene

usare un PC di

proprietà ben custodito

e dotato di antivirus,

firewall, aggiornamenti

Windows Update e una buona password di

accesso. Nel caso di

concreti sospetti che il PC

sia spiato è meglio

formattare l'hard disk e

reinstallare il sistema

operativo. E'

un'ottima abitudine evitare

i PC di internet point,

hotel, ristoranti, spiagge,

aeroporti, aziende e persone

non di fiducia. Infine è una

buona abitudine usare un

servizio VPN per

connettersi ad internet e

usare un browser attento

alla privacy come ad es.

Brave.

I nostri

servizi. Vedi.

I nostri

servizi. Vedi.

|

Altre pagine

connesse

all'argomento nel

nostro blog.

Vedi.

|

|

|