|

Trojan di Stato e captatori informatici installati a distanza. Come

funzionano?

Dopo il caso Palamara del 2019 sono

sorte curiosità sui Trojan di Stato

(detti anche 'captatori informatici') introdotti

dal DL 216/2017. In particolare ci

si chiede se siano davvero

installabili a distanza in un

telefono cellulare senza che

l'utente se ne accorga. In questo

blog parleremo di Trojan

professionali per gli enti di

intelligence, quindi nulla a che vedere con le App

Spyphone acquistabili online. Si

tratta di soluzioni molto

sofisticate che

vengono impiegate quando ci sono interessi

miliardari, questioni di sicurezza

nazionale o ipotesi di gravi reati.

Il primo passo per tentare

l'inoculazione di un Trojan

a distanza consiste nell'identificazione

e nello studio del cellulare target

per individuare delle

vulnerabilità, cioè delle falle

nella sicurezza del sistema

operativo del cellulare (o delle

App installate nel cellulare)

che siamo sfruttabili allo

scopo.

Quasi in disuso sono invece le

tecniche di 'social

engineering'

(dette anche 'tre click'), cioè instaurare contatti a

distanza con la vittima per

convincerla ad installare una

App apparentemente innocua nel

suo cellulare. In questo caso la

vittima deve fornire delle conferme

all'installazione. Ma l'accresciuta

consapevolezza sui

rischi informatici e le

ripetute segnalazioni dei sistemi

operativi quando si installano

delle App hanno reso

molto improbabile che qualcuno cada in

nel tranello.

I vettori privilegiati (ma non

unici) per

l'inoculazione a distanza dei

Trojan sono le

vulnerabilità di categoria 'overflow'. Più

avanti vedremo meglio cosa sono.

Ad es. un prodotto molto professionale che può

essere inoculato a distanza

sfruttando queste

vulnerabilità è il 'Pegasus

NSO'

nelle sue numerose varianti.

Pegasus nasce in Israele da ex

tecnici del Mossad e viene usato da

varie organizzazioni mondiali di

intelligence soprattutto per

l'antiterrorismo e la sicurezza

nazionale. Nel 2025 è

balzato agli onori delle

cronache anche il Trojan

professionale

'Graphite', inoculato

nei

cellulari di alcuni giornalisti

e attivisti di spicco nel settore

dell'immigrazione. Così come

Pegasus, anche Graphite è inoculabile

a distanza con tecnica

'zero click',

detta anche modalità silente. Va

detto che in

molti casi non è una tecnica

davvero silente perchè l'utente riceve una

chiamata o una videochiamata,

oppure apre un video,

un'immagine o un link

apparentemente innocui. Questo

consente agli attacker di

stabilire un canale di

contatto con il cellulare (detto

'Socket') per

installare

una App spia sfruttando

determinate vulnerabilità. Tuttavia

l'utente non nota nessuna

installazione e nessuna

anomalia, non riceve nessuna

notifica dal sistema operativo e non

deve fornire nessun permesso

all'applicativo indesiderato.

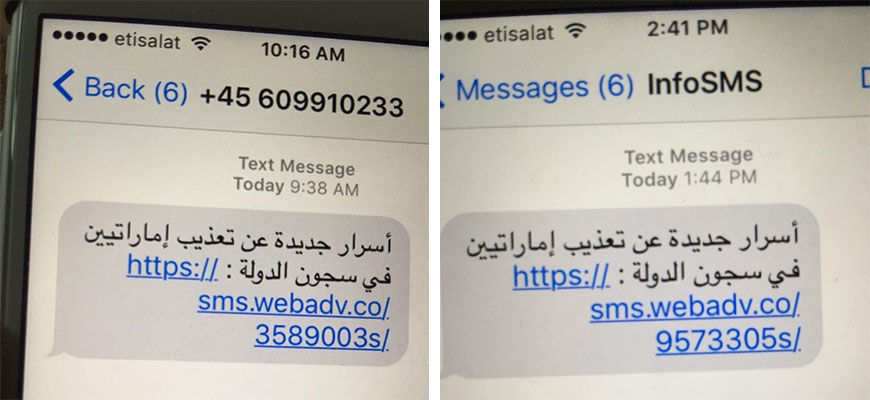

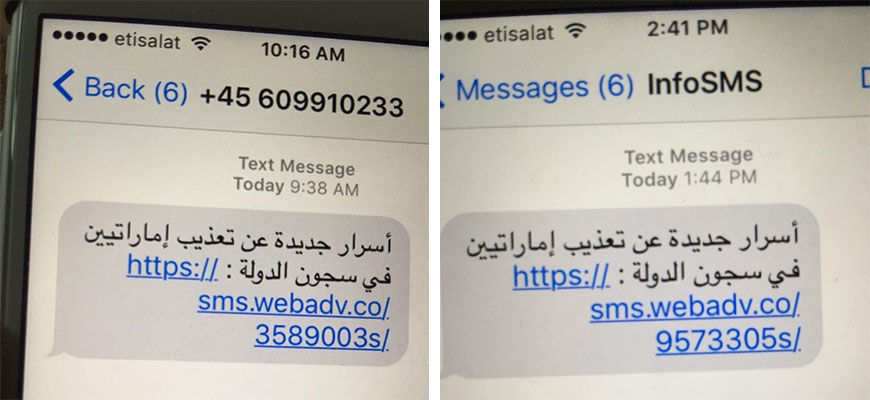

Ecco come si presenta

concretamente un

attacco Pegasus NSO. In

questo caso gli attacker

hanno scelto di aprire

un canale di contatto

con il cellulare

inviando dei banali SMS

con link all'attivista saudita

per i diritti umani

Ahmed Mansoor.

L'attivista viene

invitato a leggere un

articolo su argomenti

che lo interessano. In

realtà, se il link fosse

stato cliccato dal Sig.

Ahmed, sarebbe partita anche

l'installazione nascosta

del Trojan Pegasus

mediante il download in

background di decine di

piccoli file GIF che

sarebbero stati gestiti

dal sistema operativo

del cellulare come

allegati all'SMS.

Ma il Sig. Ahmed si è

insospettito, non ha

aperto il link e lo ha

fatto esaminare da una

società statunitense

specializzata in cyber

security. Anche in

questo caso emerge

l'importanza della prima

forma di difesa che da

sempre ribadiamo nelle

pagine di questo blog:

la conoscenza dei rischi

e la consapevolezza.

|

|

Per sfatare il

falso mito dell'insicurezza di Android

va detto che negli ultimi anni

ci sono state vulnerabilità sia nei

sistemi operativi IOS che nei

sistemi operativi Android. Ad

esempio alcuni Trojan

recenti hanno sfruttato

le

vulnerabilità

dell'iMessage di Apple.

|

Da anni uno dei principali punti di riferimento per tentare

inoculazioni a distanza è

WhatsApp, grazie alla sua

estrema diffusione e al suo

ampio ventaglio di

vulnerabilità.

Ad esempio nel 2020

sono stati identificati 5

nuovi bug di WhatsApp: i CVE

1886 1889 1890 1891 e 1894.

Un paio di questi potevano

prestarsi anche

all'inoculazione

'zero click' dei Trojan.

Oppure a

semplici controlli nascosti come la posizione GPS

realtime del cellulare.

Conviene diffidare del

sensazionalismo mediatico dopo

il caso del trojan di Stato nel

cellulare del magistrato

Palamara: online girano dei

video della RAI e delle Iene

dove sembra che installare un

Trojan a distanza in un

cellulare sia una banale prassi.

Ovviamente si tratta di

dimostrazioni con finalità

sensazionalistiche.

Nella

realtà non c'è assolutamente

nulla di così banale e tutto ciò

è possibile solo con sofisticati

e costosi strumenti riservati agli enti di intelligence, che

devono essere gestiti da

informatici specializzati nel

cyber attack. Ma

soprattutto è possibile solo

quando nel cellulare target ci sono

vulnerabilità sfruttabili come vettori di

inoculazione. Diversamente

anche le più importanti agenzie

mondiali di intelligence devono entrare

in possesso fisico del cellulare

per effettuare l'installazione

(questa attività viene definita

'inoculazione locale'). E

se il cellulare è protetto da

password sconosciuta, l'inoculazione locale

diviene pressochè impossibile. Guardate ad es.

questo articolo, che spiega

cosa ha dovuto fare l'FBI

americana nel 2016 per riuscire

a rimuovere la password in un

Iphone5.

Come

ultima spiaggia a volte possono

essere tentate anche delle

complesse

inoculazioni MitM

Man-in-the-Middle (a breve

distanza fisica dal cellulare, es. via rete WiFi) ma dagli

esiti incerti e spesso

improbabili.

|

Prima di proseguire

apriamo una parentesi

con un importante

avvertimento per i

nostri lettori: nel Web è facile trovare

'esperti' che

promettono di installare

App SpyPhone e Trojan a

distanza.

Raccomandiamo di

diffidare di queste

promesse. Oggigiorno

un sfavillante sito internet può essere

creato in meno di

due ore. E

i

feedback positivi

possono essere falsificati facilmente,

acquistandoli online a pochi

euro presso attività

illecite specializzate. |

Spesso le vulnerabilità

di sistemi operativi e App vengono

pubblicizzate nella comunità

hacker internazionale, quindi

vengono corrette dagli

sviluppatori. Ma non è

sempre così. Esiste un

segretissimo

mercato nel dark-web dove alcuni

hacker mettono in vendita le

vulnerabilità che hanno scoperto

a cifre oscillanti fra 40000

euro e un milione di euro. Il

pagamento avviene in criptovalute.

Sono le cosidette

vulnerabilità

'Zeroday'. Chi

acquista uno 'Zeroday'

acquista anche il silenzio

dell'hacker

sulla sua scoperta.

Quindi la vulnerabilità potrebbe

restare sconosciuta e sfruttabile per

anni.

Se invece la vulnerabilità viene

pubblicizzata, la correzione da

parte degli sviluppatori dei sistemi operativi

e delle App avviene

spesso con tempistiche

dilatate. Ad es. il

clamoroso CVE3568 di WhatsApp

(buffer overflow con una

chiamata vocale) è stato

corretto solo a fine 2019.

Questo

nonostante se ne sia parlato per mesi. Significa

che nel 2019-2020 (forse anche prima) centinaia di milioni

di cellulari sono stati

potenzialmente vulnerabili a inoculazioni

di categoria overflow basate sul bug CVE3568. A

conferma del fatto che

WhatsApp non è diventato sicuro

neppure dopo l'acquisizione da

parte di

Meta, sono emerse nel 2022

due nuove vulnerabilità

critiche: le CVE 27492 e 36934.

Ma come si sfruttano queste

vulnerabilità?

Il principale (ma non

unico) sistema pare essere

l'overflow.

Senza voler banalizzare

un'attività estremamente complessa come il cyber attack, è cosa nota anche

a programmatori alle prime armi

che i buffer

overflow e

gli stack

overflow opportunamente

gestiti possono consentire

l'esecuzione ddi codici

malevoli sulla device attaccata. Nella

sostanza ci

riferiamo all'immissione in una

stringa di un numero di bytes

maggiore dell'array del buffer

che deve contenerla.

Esempio in linguaggio C:

void leggostringatest(void)

{

long num = 0;

char buff[6];

gets(buff);

}

In sintesi se 'gets' raccoglie

un numero di bytes maggiore

della capienza di 'buff[6]' e

se l'overflow (cioè i bytes

in eccesso oltre il sesto) contiene un

codice correttamente allocabile

ed eseguibile, potrebbe

nascere il problema.

Logica vorrebbe

che tutto ciò che eccede i 6

bytes venga scartato causa mancata capienza. In

realtà viene trasmesso al

processore del cellulare

come fosse una

normale routine della App. Ipotizziamo

ad es. che lo script arbitrario

contenga un 'requestLocationUpdates' per

leggere la posizione GPS del

cellulare e inviarla

all'IP di un determinato

server: la CPU del cellulare prende

in carico il codice e lo

esegue. Quindi l'attacker

riceve le coordinate GPS del

cellulare.

Ovviamente non è tutto così facile. Sono

attività molto complesse. Qui

abbiamo solo voluto

rappresentare il fatto che

sono attività possibili. Ma

certamente non sono alla portata

di tutti, non sono un

rischio per tutti e non

hanno nulla a che vedere con

le App SpyPhone acquistabili online.

I nostri servizi. Vedi.

I nostri servizi. Vedi.

|

Altre pagine

connesse

all'argomento nel

nostro blog.

Vedi.

|

|

|